A fine gennaio è stata lanciata, su vasta scala -verso utenti italiani-, una campagna d’infezione del nuovo ransomware TeslaCrypt 3.0 .

Questo nuovo virus ramsomware cripta i vostri file aggiungendo in coda le estensioni .XXX / .TTT /.MICRO e, rispetto alle versioni di TeslaCrypt precedenti, è stata cambiato la metodologia di scambio della chiave di cifratura.

A differenza delle vecchie versioni di TeslaCrypt e di alcune versioni di CryptoLocker, al momento, NON SONO NOTI METODI PER RECUPERARE I DATI!

MODALITA’ di INFEZIONE:

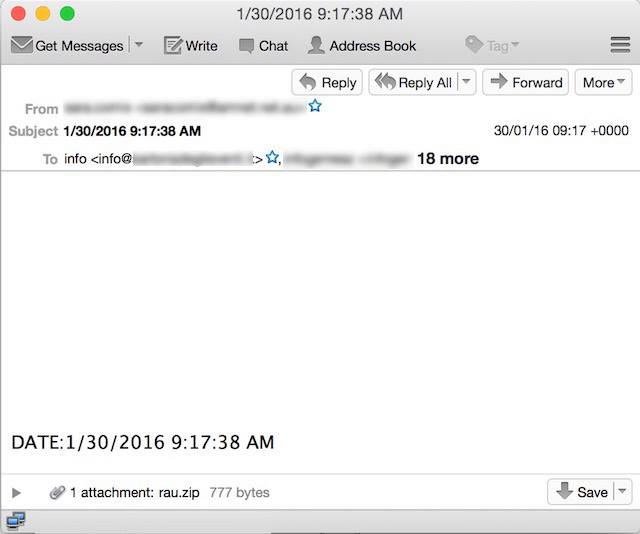

Le email vettore contengono come oggetto il nome del mittente (oppure la data d’invio) e provengono da CONTATTI a noi NOTI.

Non c’è testo nell’email, se non la data d’invio della mail riportata per esteso, talvolta identica a quella inserita nell’oggetto.

Le email hanno tutte un allegato, che spesso si presenta come una finta fattura o una nota di credito; in realtà si tratta di un archivio .ZIP contenente uno script Java, che provvede a scaricare il vero e proprio virus trojan, infettando il PC.

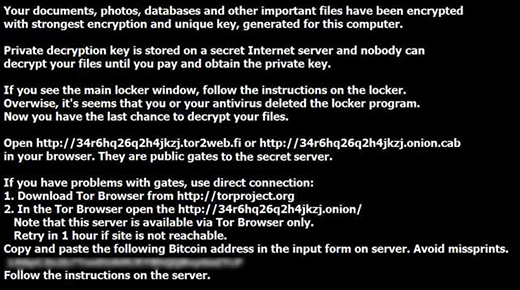

Una volta criptati i documenti il virus lascia un messaggio nelle cartelle dove risiedono i file codificati,(chiamato “help_recover_instructions.BMP” e “help_recover_instructions.txt”) con la richiesta “di riscatto”, pagabile in bitcoin, pari ad una cifra iniziale di 500 USD (cifra che raddoppia dopo alcuni giorni).

COME PROTEGGERSI:

Consigliamo, per chi riceve email con allegati .ZIP/.RAR (anche da contatti noti) di non aprirli, di verificare sempre con molta attenzione l’indirizzo email di provenienza, ed eventualmente, di contattare il mittente per una conferma.

Gli utenti più esperti possono caricare e controllare l’allegato su VirusTotal (https://www.virustotal.com/) oppure su VirScan (http://www.virscan.org/) per verificare se contiene minacce conosciute.

https://old-lekar.com/pochemu-stoit-posetit-salon-tajskogo-massazha-franzhipani/

http://tvshop-rostov.ru/

英超賽程

Magnificent goods from you, man. I’ve understand your stuff previous to and you’re just extremely

magnificent. I actually like what you’ve acquired here, certainly like what

you are stating and the way in which you say it. You make it entertaining and you still take care of

to keep it smart. I can’t wait to read far more from you. This is really

a tremendous web site. http://Diywiki.org/index.php/User:ZeldaBxv82658

https://guzelish.ru/kak-vybrat-spa-salon-dlya-relaksacii

Its like you read my mind! You appear to know so much about this, like you

wrote the book in it or something. I think that you can do with some

pics to drive the message home a little bit, but instead of that, this is magnificent blog.

An excellent read. I will definitely be back.

I like the helpful information you provide in your articles. I’ll bookmark your blog and check again here frequently. I am quite certain I’ll learn many new stuff right here! Best of luck for the next!

http://www.topshop-krasnodar.ru/

I truly appreciate this post. I have been looking everywhere for this! Thank goodness I found it on Bing. You have made my day! Thank you again

Most often since i look for a blog Document realize that the vast majority of blog pages happen to be amateurish. Not so,We can honestly claim for which you writen is definitely great and then your webpage rock solid.

Deneme bonusları hakkında güncel bilgileri takip etmek için favori bahis forumum.

I want to see your book when it comes out.

myambutol

You are good writer. Thank you.

| Minha esposa e eu amamos seu blog e achamos que muitos de

seus posts são o que procuro. Você aceita escritores convidados para escrever o conteúdo no seu site

? Eu não me importaria de escrever um post comentando

sobre temas você escreve aqui. Mais uma vez, seu site é incrível ! https://www.diet365.fit/g1-lipofire-funciona-anvisa-composicao-preco-onde-comprar-reclame-aqui-valor-bula-mercado-livre-formula-farmacia-e-bom-emagrece-o-que-e-como-tomar-depoimentos-resenha-site-of/

A wholly agreeable point of view, I think primarily based on my own experience with this that your points are well made, and your analysis on target.

1хбет — востребованная букмекерская компания. Заводите профиль на сайте компании и воспользуйтесь акциями. Сыграйте на любимую команду. Используйте высокие шансы.

[url=https://1xbet-seychas.ru]1хбет зеркало на сегодня

I have been exploring for a little bit for

any high quality articles or blog posts in this sort of

house . Exploring in Yahoo I eventually stumbled upon this site.

Studying this info So i am happy to show that I’ve a very excellent uncanny feeling I discovered exactly what I needed.

I such a lot undoubtedly will make sure to don?t fail to remember this

website and give it a look regularly. http://cloud-Dev.Mthmn.com/node/847253

https://moisekretiki.ru/v-chem-zaklyuchaetsya-sut-tajskogo-massazha/

Bahis forumu, deneme bonusu arayanlara rehberlik eden birinci sınıf bir kaynak..

You have made some good points there. I checked on the internet for additional information about the issue and found most people

will go along with your views on this web site. http://cloud-dev.mthmn.com/node/804765

Fastidious answers in return of this difficulty with

solid arguments and describing the whole thing on the topic of that. https://Trans.Hiragana.jp/ruby/http://cloud-dev.mthmn.com/node/832068

http://tvshoprus.ru/

What’s up, just wanted to say, I enjoyed this blog post.

It was inspiring. Keep on posting! https://Biowiki.clinomics.com/index.php/User:AlanaBlundell

http://telemagazin-urengoy.ru/

Hey! This post could not be written any better!

Reading through this post reminds me of my good old

room mate! He always kept chatting about this.

I will forward this post to him. Pretty sure he will have a good read.

Thank you for sharing!

https://telemagazin.info/

I visit each day some web pages and websites to read posts, but this weblog offers quality based articles.

I have read so many posts regarding the blogger lovers but this article

is truly a pleasant article, keep it up. https://Awaydays.org/Broadcast/members/EdisonMagui/

May I simply just say what a relief to uncover someone that really knows what they are discussing on the web.

You definitely know how to bring an issue to light and make it

important. More and more people should look at this and

understand this side of your story. I can’t believe you are not more

popular since you most certainly possess the gift. https://Www.Islandcrowd.com/forums/topic/le-bnq-atteste-un-principal-lot-de-masques-reutilisables-destines-aux-milieux/

I don’t even know how I ended up right here, but I believed this put up used to be good.

I don’t understand who you might be however definitely you’re going

to a famous blogger if you aren’t already. Cheers! http://www.superstitionism.com/forum/profile.php?id=557131

Very good blog you have here but I was wanting to know if you

knew of any discussion boards that cover the same topics talked about here?

I’d really like to be a part of online community where I can get suggestions from other knowledgeable individuals that share the same interest.

If you have any recommendations, please let me know.

Thank you! http://Luennemann.org/index.php?mod=users&action=view&id=420996

Howdy, i read your blog occasionally and i own a similar one and i was just curious

if you get a lot of spam responses? If so how do you protect against it, any

plugin or anything you can advise? I get so much lately it’s driving me insane so any support is very much appreciated. https://king.az/user/DarwinHaining77/

Way cool! Some very valid points! I appreciate you penning this post and also the rest of the site is

very good. https://wiki.team-Glisto.com/index.php?title=Benutzer:GladysWhittemore

Oh my goodness! Amazing article dude! Thank you so much, However I am experiencing problems

with your RSS. I don’t understand why I can’t subscribe to it.

Is there anyone else getting similar RSS problems? Anyone that knows the solution can you kindly respond?

Thanx!! https://Iftah.Spidi.Sch.id/index.php/Id%C3%83_es_Et_Trucs_Pour_La_R%C3%83_novation_De_Gourmandises

Gökkuşağı Özel Eğitim, çocuklarımızın bireysel potansiyellerini ortaya çıkarmada gerçekten uzman! Özel Eğitim ve Rehabilitasyon

Write more, thats all I have to say. Literally, it seems as though you relied on the video to make your point.

You obviously know what youre talking about, why throw away your intelligence on just posting

videos to your site when you could be giving

us something informative to read? https://Www.Homecareshoppe.com/le-meilleur-matelas-contre-les-maladies-de-dos/

Hey! I know this is kinda off topic however , I’d figured I’d ask.

Would you be interested in exchanging links or maybe guest authoring

a blog article or vice-versa? My site covers a lot of the same subjects as yours

and I feel we could greatly benefit from each other.

If you happen to be interested feel free to send me

an e-mail. I look forward to hearing from you! Wonderful blog

by the way! http://www.Superstitionism.com/forum/profile.php?id=561217

Really when someone doesn’t know then its up to other viewers that they will assist, so here it occurs. https://sustainabilipedia.org/index.php/User:Karma9080836157

You can definitely see your expertise in the work you write.

The world hopes for more passionate writers such as you who are not afraid to say how

they believe. All the time go after your heart. https://Seolistlinks.com/story17185514/oregon-lemon-law

naturally like your web site however you have to check

the spelling on quite a few of your posts. Several of them are rife

with spelling issues and I to find it very bothersome to

tell the reality on the other hand I will definitely come again again. https://forum.Veriagi.com/profile.php?id=870710

Pretty section of content. I just stumbled upon your website and in accession capital to assert that I acquire in fact enjoyed account your blog posts.

Anyway I’ll be subscribing to your feeds and even I achievement

you access consistently fast. https://Luxuriousrentz.com/office-365-para-poder-empresas-usos-y-beneficios-clave-2/

I loved as much as you will receive carried out right here.

The sketch is tasteful, your authored subject matter stylish.

nonetheless, you command get bought an nervousness over that you wish be delivering the following.

unwell unquestionably come further formerly again since exactly the same nearly a lot often inside case you shield this hike. https://Zvukiknig.cc/user/HershelSommers/

This website certainly has all the information I wanted concerning this subject and didn’t know who to

ask. https://Getidealist.com/story17444298/cim-investigaci%C3%B3n

Does your site have a contact page? I’m having trouble

locating it but, I’d like to send you an email.

I’ve got some creative ideas for your blog you might be interested

in hearing. Either way, great site and I look forward to seeing it grow over time. http://Turkish-chat.freehostia.com/index.php?a=stats&u=jocelynchecchi

| Bom dia !! Sei que é meio off-topic entretanto, eu

preciso te pedir algo. Você estaria interessado em

negociar links ou comentários? Poderia ser escrevendo um

post no meu site e vice-versa? Meu site discute assuntos muito

parecidos com o seu e eu sinto que nós com certeza podemos nos beneficiar.

Se você achar uma boa ideia sinta-se livre para me enviar um e-mail

. Estou ansioso para ouvir sua resposta!! Seu site é Maravilhoso

, a propósito! https://www.ssinvestimentos.com/g1-bottox-shake-funciona-anvisa-composicao-preco-comprar-reclame-aqui-saiba-tudo-2022/

Bahis forumunda gezinirken, deneme bonusu fırsatlarına dair bir sürü değerli bilgi edindim.

Deneme bonusu forumları, bahis stratejilerini paylaşmak için harika bir yer.

[url=https://krakenmp.net]kraken зеркало[/url] – кракен ссылка, кракен даркнет площадка

Saved as a favorite, I really like your website! http://Chat.bomjtrek.site/sadethel485

[url=https://krakenmp.xyz]кракен маркетплейс[/url] – кракен даркнет, кракен сайт даркнет

Bu bahis forumu, deneme bonusları konusunda uzman bir topluluğa ev sahipliği yapıyor.

Good way of telling, and fastidious paragraph to take information about

my presentation subject, which i am going to present in college. https://iftah.Spidi.Sch.id/index.php/User:THOAudra115

Deneme bonusu arayanlar için bahis forumları gerçekten göz ardı edilemeyecek bir kaynak..

Bu bahis forumu, deneme bonusları konusunda uzman bir topluluğa ev sahipliği yapıyor…

furosemide 25mg

Thank you for sharing these valuable information with us, I wish you plenty of hits.

This information is very important and you’ll need to know this when you constructor your own photo voltaic panel.

[url=https://megamoriarti.com/]mega market onion[/url] – мега onion, mega darknet market

[url=https://krakenmp.info]kraken даркнет площадка[/url] – кракен даркнет маркетплейс, кракен даркнет площадка

I love your blog.. very nice colors & theme. Did you design this website yourself

or did you hire someone to do it for you? Plz reply as I’m looking

to create my own blog and would like to find out where u got this from.

many thanks

Статья представляет широкий обзор темы, учитывая различные аспекты проблемы.

Deneme bonuslarına. dair güncel bilgileri takip etmek için favori bahis forumum…

Уникальное объявление: 18 лет, и я готова сделать тебе невероятный минет в машине. Открой для себя настоящее удовольствие c [url=https://samye-luchshie-prostitutki-moskvy.top]подружки индивидуалки[/url]!

beo333 สล็อต เว็บไซต์เกมออนไลน์ ประจำเมืองไทย ที่ให้บริการอย่างสมบูรณ์บริการบรรเจิดตลอด 1 วัน เปิดระบบออนไลน์สำหรับลูกค้าทุกคนที่ต้องการ pg slot ให้คุณได้ทั้งความสนุกสนาน

Forum, bahis dünyasında .gerçekten. -özel bir konuma sahip; burada deneyimlerimizi paylaşma imkanına sahibi.z..

Write more, thats all I have to say. Literally, it seems as though you relied

on the video to make your point. You clearly know what youre talking about,

why throw away your intelligence on just posting videos to your

site when you could be giving us something informative to read? https://Vacayphilippines.com/author/lazarocarls/

[url=https://salonprimavera.ru/kraken-gidra-darknet.html]кракен гидра даркнет[/url]

[url=https://dead-inside-rq.ru/kraken-onion-zerkala.html]kraken onion зеркала[/url]

[url=https://atmosfera-stilya.ru/kraken-sajt-narkotikov.html]кракен сайт наркотиков[/url]

[url=https://mp4-sex.ru/kraken-market.html]kraken market[/url]

[url=https://zvezdashina.ru/kraken-darknet-kraken2.html]kraken darknet kraken2[/url]

[url=https://salonprimavera.ru/kraken-narkomagazin.html]кракен наркомагазин[/url]

[url=https://prostokrasivo-wear.ru/kraken-onion-telegraph.html]kraken onion telegraph[/url]

[url=https://raduga-crimeamore.ru/magazin-narkoshop.html]магазин наркошоп[/url]

[url=https://service4k.ru/magazin-darknet-kraken-krakn-cc.html]магазин даркнет kraken krakn cc[/url]

[url=https://diler-tradein.ru/magazin-darknet-krakn-cc.html]магазин даркнет krakn cc[/url]

https://in.krkn.top – https KRAKEN, vk19/

After looking into a number of the blog posts on your

blog, I seriously appreciate your way of writing a blog.

I bookmarked it to my bookmark site list and will be checking back soon. Take a look at my web site as well and let me know what you think. https://forum.atwimamponuarb.com/profile.php?id=86806

https://mego.hn – сайт mega sb не работает, как зайти на сайт мега сб

Great goods from you, man. I have understand your stuff previous

to and you are just too great. I really like what you’ve acquired here, certainly like what you are

stating and the way in which you say it. You make it enjoyable and you still care for to keep

it wise. I can’t wait to read far more from you. This is

actually a great web site.

Deneme bonusu forumları,. bahisçilere. -kapılarını aralıyor .ve bu fırsatı kaçırmamanızı tavsiye ediyorum!..

[url=https://megapolis.sbs]Купить кристаллы[/url] – Где купить мяу Копейск , Купить онлайн мяу Миасс

https://blacksprut.support/ – блэкспрут сайт, ссылка на блэкспрут

https://m3qa.gl – m3ga gl не работает, mega sb вход

https://mega-market.sbs – mega darknet market, площадка мега даркнет

Девушки легкого поведения из Москвы готовы подарить вам незабываемые моменты. Эксклюзивное объявление: мне 18 лет, и я готова подарить тебе невероятный минет в машине. Ощути магию настоящего наслаждения! [url=https://samye-luchshie-prostitutki-moskvy.top]проститутки метро окская[/url]. Опытные дамы удовольствия ждут вашего звонка. Узнайте, что такое настоящее удовлетворение в компании любовниц из столицы.

Hi there friends, how is the whole thing, and what you wish for to say concerning this post, in my view its genuinely awesome

in favor of me. https://Rotatesites.com/story16857554/expertech

PЕЇjДЌka 16000 KДЌ

It’s remarkable to pay a quick visit this site and reading the views of

all mates about this post, while I am also eager of getting familiarity. http://turkish-chat.freehostia.com/index.php?a=stats&u=amyculver1630

Я прочитал эту статью с огромным интересом! Автор умело объединил факты, статистику и персональные истории, что делает ее настоящей находкой. Я получил много новых знаний и вдохновения. Браво!

Проверенное казино Азино777 – официальный сайтигровых автоматов от лучших провайдеров.azino777 мобильная версия предлагает бонусза регистрацию, мобайл версию.

excellent post, very informative. I wonder why the other experts of this sector don’t realize this.

You should continue your writing. I’m sure, you have a huge readers’ base already! https://Www.1usaclassifieds.com/author/deenawunder/

Find the most entertaining, super, and thrilling videos right here. Transform your nights into a colorful and exciting experience. A dependable destination for sexy videos.

Thanks for sharing your thoughts about everyday rachael ray magazine.

Regards http://Www.Weather.Sbm.pw/News/la-bouticaire-2/

Bahis konusunda güncel kalmak için bu forum,u herkes tavsiye ediyor.

I loved as much as you will receive carried out right here.

The sketch is attractive, your authored subject matter stylish.

nonetheless, you command get bought an nervousness over that you wish be delivering

the following. unwell unquestionably come further formerly again since exactly the same nearly a lot often inside case you

shield this hike. https://okniga.org/user/MarylynHust/

Pretty nice post. I just stumbled upon your weblog and wanted to say that I’ve really enjoyed surfing around your blog posts. After all I’ll be subscribing in your feed and I am hoping you write again very soon!

This is definitely a wonderful webpage, thanks a lot..

Sun52

Sun52

[url=https://mp4-sex.ru/kraken-darknet-ssylka-tor.html]kraken darknet ссылка тор[/url]

[url=https://smotrifilms.ru/kraken-vhod.html]kraken РІС…РѕРґ[/url]

[url=https://ramyonshop.ru/telegram-kraken.html]telegram kraken[/url]

[url=https://oosh-kapelnitsa.ru/kraken-darknet-market-zerkalo.html]kraken darknet market зеркало[/url]

[url=https://tovardlydoma.ru/kraken-oficialnyj.html]kraken официальный[/url]

whoah this weblog is great i really like studying your articles. Stay up the great work! You already know, lots of persons are looking round for this information, you can aid them greatly.

Good answers in return of this difficulty with real arguments and

telling everything about that. http://turkish-chat.freehostia.com/index.php?a=stats&u=karlkendall380

If some one wants to be updated with hottest technologies then he must be visit

this web page and be up to date all the time. https://Annunci.Formazionenautilus.it/author/tamela90o92/

[url=https://ozon-saleshop.ru/kupit-geroin-v-moskve.html]купить героин в москве[/url]

[url=https://ozon-saleshop.ru/boshki-cena.html]бошки цена[/url]

[url=https://smotrifilms.ru/darknet-omg-omg.html]darknet omg omg[/url]

[url=https://palomnik-volgograda.ru/adresa-onion.html]адреса онион[/url]

[url=https://duhovmonastyr.ru/gashish-cena.html]гашиш цена[/url]

Yesterday, while I was at work, my sister stole my iPad

and tested to see if it can survive a 30 foot

drop, just so she can be a youtube sensation. My iPad is now destroyed and she has

83 views. I know this is completely off topic but I had to share it

with someone! http://www.Hot-Posters.com/comment/html/?68120.html

I visited several sites but the audio quality for audio songs present at this web site is genuinely excellent. https://dublinohiousa.gov/

Hey there! Do you know if they make any plugins to protect against hackers?

I’m kinda paranoid about losing everything I’ve

worked hard on. Any recommendations? http://www.btgz.cn/comment/html/?288063.html

Мне понравилась четкая и логическая структура статьи, которая облегчает чтение.

You have made some really good points there. I looked on the net for more information about the issue and found most

people will go along with your views on this website. https://Zvukiknig.cc/user/AVLMaude64/

Your mode of telling the whole thing in this paragraph is actually pleasant, every one be able to without difficulty be aware of it,

Thanks a lot. https://Zvukiknig.cc/user/AnneBracewell53/

Heya! I just wanted to ask if you ever have any trouble with hackers?

My last blog (wordpress) was hacked and I ended up losing months of hard work due to no backup.

Do you have any methods to prevent hackers? https://johsocial.com/story5739032/reinco

Admiring the time and effort you put into your blog and detailed

information you offer. It’s awesome to come across a blog every once in a while that isn’t the

same unwanted rehashed material. Great read! I’ve saved your site and I’m adding your RSS feeds to my

Google account. http://wiki.quanticsystems.com.br/index.php/User:FranciscaBock

Someone essentially assist to make severely articles I would state.

This is the first time I frequented your website page and up to now?

I surprised with the analysis you made to make this particular submit amazing.

Excellent activity! https://rnma.xyz/boinc/view_profile.php?userid=1578141

It’s impressive that you are getting thoughts from this

post as well as from our argument made at this place.

What’s up, just wanted to say, I loved this blog post.

It was inspiring. Keep on posting! https://zvukiknig.cc/user/Sang37T12627964/

I visited multiple web pages except the audio quality for audio songs current at this web site is genuinely marvelous.

Amazing! Its genuinely amazing article, I have got much clear idea concerning from this post. https://zvukiknig.cc/user/LorriBean55993/

b52 club

Güzel insanlarla tanışma şansınızı değerlendirmek için vakit kaybetmeyin. Arkadaşınızı seçin ve sıcak bir başlangıç yapın!

Appreciate this post. Will try it out. https://Socialnetworkadsinfo.com/story17816621/lave-toutou

Thanks to my father who informed me regarding this weblog,

this website is in fact amazing. https://nvspwiki.Hnue.edu.vn/index.php?title=Les_Pizzas_Et_P%C3%83%C2%A2t%C3%83_s

Very shortly this website will be famous amid all blogging and site-building users,

due to it’s pleasant content https://Bookmarkingdepot.com/story16046480/les-seuls-masques-7-%C3%A9toiles-sur-toute-la-ligne-fr%C3%ABtt-solutions

Very nice blog post. I absolutely love this site. Keep it up! https://Okniga.org/user/PADChristina/

Usually I do not read article on blogs, but I would like to say that this write-up very pressured me to

take a look at and do it! Your writing style has been amazed me.

Thanks, quite great article. http://www.diywiki.org/index.php/User:JudiSpf86922

Восстановление помещения — наша специализация. Исполнение ремонтных услуг в сфере жилья. Мы предлагаем реставрацию дома с гарантированным качеством.

[url=https://remont-kvartir-brovari.kyiv.ua/]ремонт квартир под ключ[/url]

My coder is trying to persuade me to move to .net

from PHP. I have always disliked the idea because of the expenses.

But he’s tryiong none the less. I’ve been using WordPress on numerous websites for

about a year and am nervous about switching to another platform.

I have heard excellent things about blogengine.net. Is there a way I can transfer all my wordpress content

into it? Any kind of help would be really appreciated! https://Free-Bookmarking.com/story16171138/d-art-dental

Hello would you mind sharing which blog platform you’re using?

I’m going to start my own blog soon but I’m having a hard time selecting between BlogEngine/Wordpress/B2evolution and Drupal.

The reason I ask is because your design seems different then most blogs and I’m

looking for something unique. P.S My apologies for getting off-topic but I

had to ask! https://One-bookmark.com/story16049354/le-roi-du-plancher

Статья представляет все ключевые аспекты темы, обеспечивая при этом достаточную детализацию.

Bahis konusunda güncel kalmak için bu forumu herkes tavsiye ediyor..

Hi there to every one, the contents present at this web site are

in fact remarkable for people experience, well, keep up the nice

work fellows. http://Learn-Si.ch/doku.php?id=pizza_show

It’s really very difficult in this full of

activity life to listen news on Television, thus I simply use the web for that reason, and get the

most up-to-date information. https://Portal.virtueliving.org/profile_info.php?ID=96468

Spot on with this write-up, I absolutely believe this website needs much more attention. I’ll

probably be returning to see more, thanks for the info! https://Sociallawy.com/story5681192/tres-amigos-outfitters

Deneme bonusları hakkında güncel bil.gileri takip etmek için favori bahis forumum..

Hey there this is kind of of off topic but I was wanting to know if blogs use WYSIWYG editors

or if you have to manually code with HTML.

I’m starting a blog soon but have no coding experience so I wanted to

get advice from someone with experience. Any help would be greatly appreciated! https://zwitsch.io/shannanuur

Статья содержит подробное описание событий и контекста, при этом не выражая пристрастие к какой-либо стороне.

Nice post. I learn something new and challenging on blogs I stumbleupon every day.

It’s always interesting to read articles from other authors and use

something from other websites. https://sustainabilipedia.org/index.php/User:SharynGriffie1

[url=https://redirmyclick3.ru/sajt-kraken-darknet.html]сайт kraken darknet[/url]

[url=https://zvezdashina.ru/kraken-dostavka.html]кракен доставка[/url]

[url=https://fr-showgirls.ru/kuplju-marihuanu-boshki-gashish.html]куплю марихуану бошки гашиш[/url]

[url=https://5420728.ru/kraken-rabochij-sajt.html]кракен рабочий сайт[/url]

[url=https://tovardlydoma.ru/ploschadka-kraken.html]площадка кракен[/url]

[url=https://diler-tradein.ru/kak-zajti-na-kraken-cherez-tor-brauzer.html]как зайти на кракен через тор браузер[/url]

[url=https://ramyonshop.ru/telegram-z-kraken.html]telegram z kraken[/url]

[url=https://atmosfera-stilya.ru/tor-browser-darknet.html]tor browser даркнет[/url]

[url=https://rai111.ru/geroin-cena.html]героин цена[/url]

[url=https://duhovmonastyr.ru/kraken-darknet-market-zerkalo.html]kraken darknet market зеркало[/url]

Excellent web site. Lots of useful info here. I am sending it to a

few friends ans additionally sharing in delicious. And of course,

thanks on your effort! http://Luennemann.org/index.php?mod=users&action=view&id=404330

Forum bahis, dünyasında gerçekten güze.l bir yer, tecrübelerimizi paylaşıyoruz..

Wow, incredible blog layout! How long have you been blogging

for? you made blogging look easy. The overall look of your web site

is wonderful, let alone the content! https://Wiki.nerdbird.media/index.php?title=User:TerrySimpkinson

nicee content keep writing

Great delivery. Great arguments. Keep up the good effort. https://Dailybookmarkhit.com/story16159704/grandbox

Have you always been concerned about these issues?

I am very happy to look your post. Thanks a lot and i am taking a look ahead to touch you.

If wings are your thing, Tinker Bell’s sexy Halloween costume design is all grown up.

credito 950 euros

Wonderful beat ! I wish to apprentice at the same time as you amend your site, how can i

subscribe for a blog site? The account helped me a applicable deal.

I were a little bit familiar of this your broadcast offered vibrant clear idea https://Wiki.Nerdbird.media/index.php?title=User:GeorgiannaSasaki

What made you first develop an interest in this topic?

Great blog here! Also your site loads up very fast! What web host are you using? Can I get your affiliate link to your host? I wish my website loaded up as fast as yours lol

Nice post.Very useful info specifically the last part 🙂 Thank you and good luck.

I don’t normally comment but I gotta say appreciate it for the post on this one : D.

Well done! Keep up this quality!

I do believe your audience could very well want a good deal more stories like this carry on the excellent hard work.

Hello this is kind of of off topic but I was wondering if

blogs use WYSIWYG editors or if you have to manually code with HTML.

I’m starting a blog soon but have no coding skills so I wanted to

get guidance from someone with experience. Any help would be

enormously appreciated! https://Mediajx.com/story17453329/entrepreneur-en-construction

I will share you blog with my sis.

Just want to say your article is as astounding.

The clearness in your post is just great and i can assume you’re an expert on this subject.

Fine with your permission let me to grab your RSS feed to keep up to date with forthcoming post.

Thanks a million and please keep up the gratifying work. https://forum.atwimamponuarb.com/profile.php?id=118133

Sun52

Have you ever considered creating an e-book or guest authoring on other websites?

I have a blog based on the same ideas you discuss

and would love to have you share some stories/information. I know my visitors would enjoy your

work. If you’re even remotely interested, feel free to shoot me an e mail. https://Www.Almanacar.com/profile/LillaNacht

wonderful put up, very informative. I wonder why the

opposite experts of this sector do not understand this. You must continue your

writing. I’m sure, you’ve a huge readers’ base already! https://Thebookmarkplaza.com/story16023014/oregon-lemon-law

What’s up, after reading this remarkable article i am

also happy to share my experience here with mates. https://Urduwiki.in/index.php/User:JosephSimson49

I do not know whether it’s just me or if everybody else encountering issues

with your website. It looks like some of the text within your content are running off the screen. Can someone

else please provide feedback and let me know if this is happening to

them too? This might be a problem with my internet browser because

I’ve had this happen previously. Thank you http://Luennemann.org/index.php?mod=users&action=view&id=434917

lue tämä postaus täältä

Unquestionably imagine that that you stated. Your favourite reason seemed to be

on the net the easiest factor to take into account of.

I say to you, I certainly get annoyed whilst other folks think about worries that they just don’t

recognise about. You managed to hit the nail upon the highest as neatly as outlined out the whole thing with no need side-effects , other people could take

a signal. Will likely be again to get more. Thank you https://Portal.Virtueliving.org/profile_info.php?ID=99409

always i used to read smaller posts which also clear their motive, and that is also happening with this

post which I am reading at this place. https://Wiki.Roronline.com/index.php/User:AntwanCql4972249

I could not refrain from commenting. Exceptionally well written!

Срочный прокат инструмента в населенном пункте с инструментом без излишних затрат доступны современные модели ремонтных инструментов решение для Качественный инструмент доступно в нашем сервисе

Аренда инструмента для вашего задач

Сберегайте деньги на покупке инструмента с нашей услугами проката

Правильное решение для У вашего дома нет инструмента? Не проблема, к нам за инструментом!

Расширьте свои возможности с качественным инструментом из нашего сервиса

Арендовать инструмента для садовых работ

Не тяните деньги на покупку инструмента, а арендуйте инструмент для разнообразных задач в наличии

Большой выбор инструмента для выполнения различных работ

Профессиональная помощь в выборе нужного инструмента от опытных нашей компании

Выгодно с услугами Арендовать инструмента для отделки дома или квартиры

Наш сервис – надежный партнер в аренде инструмента

Идеальный выбор для ремонтных работ – в нашем прокате инструмента

Не знаете, какой инструмент подойдет? Мы поможем с подбором инструмента в нашем сервисе.

прокат аренда без залога [url=meteor-perm.ru]meteor-perm.ru[/url].

Fantastic beat ! I wish to apprentice while you amend

your web site, how could i subscribe for a blog web site?

The account aided me a acceptable deal. I had been tiny bit acquainted of this your broadcast offered bright clear concept http://turkish-chat.freehostia.com/index.php?a=stats&u=otiswwz3621822

[url=https://dentalwaybitrix24.ru/kraken-marketplejs.html]kraken маркетплейс[/url]

[url=https://arizona-summer.ru/kraken-moskva.html]кракен москва[/url]

[url=https://fr-showgirls.ru/kraken-telegramm-kanal.html]кракен телеграмм канал[/url]

[url=https://res77.ru/gash-boshki-moskva-kupit.html]гаш бошки москва купить[/url]

[url=https://dead-inside-rq.ru/magaziny-mef.html]магазины меф[/url]

[url=https://rai111.ru/ploschadka-kraken.html]площадка кракен[/url]

[url=https://mp4-sex.ru/ploschadka-kraken.html]площадка кракен[/url]

[url=https://redirmyclick3.ru/luchshie-narkoshopy.html]лучшие наркошопы[/url]

[url=https://stkpilot.ru/kraken-ssylka-tor.html]kraken ссылка тор[/url]

[url=https://sgroup71.ru/kraken-darknet-ssylka.html]кракен даркнет ссылка[/url]

I’d like to thank you for the efforts you’ve put in penning this site.

I am hoping to view the same high-grade blog posts from you in the future as well.

In fact, your creative writing abilities has encouraged me

to get my very own site now 😉 https://mbsre.com/forums/users/zelma72264889/

Howdy! This post couldn’t be written much better! Looking at this post

reminds me of my previous roommate! He constantly kept preaching

about this. I am going to send this post to him. Pretty sure he will have a good read.

I appreciate you for sharing! http://Www.arts-and-entertainment.Bookmarking.site/search/https%3A%7C%7CAmenagementdenis.com%7Crealisations%7Cescaliers-et-murets%7C/

Hi to all, it’s in fact a nice for me to visit this web site,

it contains precious Information. http://Xn–4kqz9dx34awsd.copytrade.website/index.php?qa=412189&qa_1=ing%C3%A9nieur-transport-logistique-%C3%A0-montr%C3%A9al

Hi to all, it’s in fact a nice for me to visit this web site,

it contains precious Information. http://Xn–4kqz9dx34awsd.copytrade.website/index.php?qa=412189&qa_1=ing%C3%A9nieur-transport-logistique-%C3%A0-montr%C3%A9al

Peculiar article, exactly what I wanted to find. http://Xiamenyoga.com/comment/html/?297105.html

Надеюсь, вам понравятся и эти комментарии!

great submit, very informative. I wonder why the opposite experts of this sector don’t notice this.

You should proceed your writing. I’m confident, you have a huge readers’ base already! http://www.Hot-posters.com/comment/html/?84173.html

I do trust all of the ideas you have introduced to your post.

They’re really convincing and will definitely work.

Nonetheless, the posts are too short for novices. May

just you please prolong them a bit from next time?

Thanks for the post. http://Www.duosmith.com/comment/html/?27566.html

I do not know whether it’s just me or if everybody else experiencing problems with your blog.

It appears like some of the text within your posts are running off the screen. Can somebody else please provide feedback and let me know if this is happening to them too?

This could be a problem with my web browser because I’ve had this happen previously.

Kudos https://Blog.teknokrat.ac.id/bacaan-ayat-seribu-dinar-tulisan-arab-latin-hingga-waktu-mustajab-membacanya-membuka-kekuatan-sebuah-ayat-abadi/

I am extremely impressed with your writing skills as well as with the layout on your blog.

Is this a paid theme or did you customize it yourself?

Anyway keep up the nice quality writing, it’s rare to see

a nice blog like this one today. https://bookmarkloves.com/story17840163/am%C3%A9nagement-denis

Woah! I’m really enjoying the template/theme of this blog.

It’s simple, yet effective. A lot of times it’s tough to get that “perfect balance” between user friendliness and visual appeal.

I must say you have done a excellent job with this.

Additionally, the blog loads extremely fast for me on Safari.

Excellent Blog! http://Www.Die-Seite.com/index.php?a=stats&u=zacharkins

My programmer is trying to persuade me to move to .net from PHP.

I have always disliked the idea because of the costs. But he’s tryiong

none the less. I’ve been using Movable-type on numerous websites for about a year and am

worried about switching to another platform. I have heard excellent

things about blogengine.net. Is there a way I

can transfer all my wordpress content into it?

Any help would be greatly appreciated! http://Www.mathedu.org/xe/board2002/9079686

It’s appropriate time to make some plans for the future and it is time to be

happy. I have read this post and if I may I desire to

recommend you few interesting issues or advice. Maybe you

could write subsequent articles regarding this article.

I want to read even more things approximately

it! http://www.gedankengut.one/index.php?title=User:LorrineAslatt0

Hello There. I found your blog using msn. This is a very well written article.

I will make sure to bookmark it and come back to read more of

your useful information. Thanks for the post. I will certainly return. https://brightbookmarks.com/story16201204/tres-amigos-outfitters

[url=https://dentalwaybitrix24.ru/darknet-magaziny-v-rossii.html]даркнет магазины в россии[/url]

[url=https://redirmyclick3.ru/telegramm-magazin-gashish.html]телеграмм магазин гашиш[/url]

[url=https://sgroup71.ru/sajt-kraken-onion.html]сайт кракен онион[/url]

[url=https://duhovmonastyr.ru/kak-vygljadit-zakladka-narkotikov.html]как выглядит закладка наркотиков[/url]

[url=https://voitenko-books.ru/kraken-dostavka.html]кракен доставка[/url]

Автор предлагает разнообразные точки зрения на проблему, что помогает читателю получить обширное понимание ситуации.

[url=https://botso.ru/kraken-onion-net-kraken.html]kraken onion net kraken[/url]

[url=https://palomnik-volgograda.ru/mef-telegramm.html]меф телеграмм[/url]

[url=https://spk-dz.ru/kraken-darknet-market-zerkala.html]кракен даркнет маркет зеркала[/url]

[url=https://botso.ru/kraken-sajt.html]kraken сайт[/url]

[url=https://botso.ru/zerkalo-kraken-market.html]зеркало kraken market[/url]

Very good blog post. I absolutely appreciate this website.

Keep writing! https://Vacayphilippines.com/author/chas7609889/

[url=https://samye-luchshie-prostitutki-moskvy.top]https://samye-luchshie-prostitutki-moskvy.top[/url]

you’re actually a just right webmaster. The website loading pace is incredible.

It seems that you are doing any distinctive trick.

In addition, The contents are masterwork. you’ve performed a

fantastic activity in this topic! https://King.az/user/RobinSharkey/

I enjoy what you guys are usually up too. This sort of clever work and reporting!

Keep up the superb works guys I’ve included you

guys to my own blogroll.

VPS SERVER

Высокоскоростной доступ в Интернет: до 1000 Мбит/с

Скорость подключения к Интернету — еще один важный фактор для успеха вашего проекта. Наши VPS/VDS-серверы, адаптированные как под Windows, так и под Linux, обеспечивают доступ в Интернет со скоростью до 1000 Мбит/с, что гарантирует быструю загрузку веб-страниц и высокую производительность онлайн-приложений на обеих операционных системах.

I’m pretty pleased to uncover this web site. I need to to thank you for ones time for this fantastic read!!

I definitely appreciated every bit of it and i also have you

saved to fav to see new stuff on your web site. https://Xxxadultfind.com/index.php/La_F%C3%83_erie_De_St_Luc_Pizzeria_:_O%C3%83%C2%B9_Tradition_Et_Modernit%C3%83_Se_Rencontrent

Yeni başlayanlar için, harika bir kay.nak: deneme bonusu forumları..

[url=https://ge8.ru/obmenniki-na-mege-perevod-na-alfa-bank.html]обменники на меге перевод на альфа банк[/url]

[url=https://syriasweets.ru/boshki-cena.html]бошки цена[/url]

[url=https://bel-bani.ru/bleksprut-vosstanovili.html]блэкспрут восстановили[/url]

[url=https://ekodom-ural.ru/kraken-sajt-anonimnyh-pokupok.html]кракен сайт анонимных покупок[/url]

[url=https://ysemyona.ru/omg-omgruzxpnew4af-onion-com.html]omg omgruzxpnew4af onion com[/url]

[url=https://sferatd.ru/ssylka-dlja-tor-brauzera-ramp-omg-omg.html]ссылка для тор браузера ramp omg omg[/url]

[url=https://lom98.ru/zerkala-sajta-mega-onion.html]зеркала сайта mega онион[/url]

[url=https://120litrov.ru/mega-sajt-anonimnyh-prodazh-ssylka.html]mega сайт анонимных продаж ссылка[/url]

[url=https://astra-network.ru/kak-ustanovit-kraken-na-tor.html]как установить кракен на тор[/url]

[url=https://asmgrupp.ru/omg-magazin-momentalnyh.html]омг магазин моментальных[/url]

Deneme bonusu, arayanlar ,için önerim: ..bu forumdaki bilgi dolu konuları kontrol edin..

Forum. bahis, dünyasında gerçekten güze.l bir yer,. tecrübelerimizi paylaşıyoruz..

Bahis. ,konusunda güncel kalmak, için b.u forumu. herkes tavsiye ediyor…

There is certainly a great deal to find out about this subject.

I really like all the points you’ve made. https://Pipewiki.org/app/index.php/User:Fannie89Q506

Why users still make use of to read news papers when in this technological world

everything is presented on net? http://Www.Zilahy.info/wiki/index.php/User:AnneZtk26976709

It’s really a great and helpful piece of info.

I am satisfied that you just shared this useful information with us.

Please keep us up to date like this. Thanks for sharing. https://www.Rebelscon.com/profile.php?id=1745547

Bu bahis. forumu, deneme bonusları ko.nusunda, gerçekten .uzman bir topluluk barındırıyor..

What’s up, I log on to your new stuff like every week.

Your writing style is awesome, keep it up! http://Afcantarelle.org/index.php?title=User:RochellFarquhars

Great article. http://Jszplw.cn/comment/html/?270444.html

Right away I am going to do my breakfast, when having my breakfast coming

over again to read further news. http://Www.Web.Ipt.pw/out/coiffstore-108/

Glad to be one of several visitors on this awful internet site : D.

Yeni başlayanlar için harika bir kaynak: deneme bonusu forumları.,,

I’m not sure exactly why but this weblog is loading

incredibly slow for me. Is anyone else having this problem or is

it a problem on my end? I’ll check back later and see if the problem still exists. https://tbookmark.com/story15962997/application-mp

It’s very easy to find out any topic on net as compared to textbooks,

as I found this piece of writing at this web page. https://bookmarkyourpage.com/story1363539/pied-confort

Hey there are using WordPress for your site platform?

I’m new to the blog world but I’m trying to get started and set

up my own. Do you require any html coding expertise to make your own blog?

Any help would be really appreciated! https://forum.atwimamponuarb.com/profile.php?id=139850

whoah this weblog is magnificent i really like studying your

articles. Keep up the great work! You understand, many people are searching around for this info,

you can help them greatly. https://Xn–e1ane2e.Xn–82-6kc3btf8Dtc.xn--p1ai/gcjkennith55

LГҐn 300000

If some one needs expert view on the topic of blogging and site-building

after that i recommend him/her to go to see this website, Keep up the pleasant work. https://King.az/user/ReyesKraft30622/

My brother suggested I might like this blog. He was totally right.

This post truly made my day. You cann’t imagine just how much time I had spent for

this info! Thanks! https://Chadwiki.org/index.php/User:WinonaWemyss244

My partner and I absolutely love your blog and find many of your

post’s to be exactly I’m looking for. Does one offer guest writers to write content

for yourself? I wouldn’t mind creating a post or elaborating on a few

of the subjects you write related to here. Again, awesome web site! https://Telearchaeology.org/TAWiki/index.php/User:BeaMcclure23

[url=https://shtat-media.ru/kak-kupit-bitkoin-na-mege-pervyj-raz.html]как купить биткоин на меге первый раз[/url]

[url=https://1gry.ru/mega-market-ssylka.html]mega market ссылка[/url]

[url=https://startplan16-8.ru/kupit-gramm-gashisha.html]купить грамм гашиша[/url]

[url=https://himki-ovo.ru/zerkala-kraken-oficialnye-kraken6-at-kraken7-at-kraken8-at.html]зеркала kraken официальные kraken6.at kraken7.at kraken8.at[/url]

[url=https://zavod-kabel.ru/mega-darknet-url.html]mega darknet url[/url]

[url=https://parfum-er.ru/kraken-market.html]kraken market[/url]

[url=https://alligator-77.ru/sajt-omg-omg-omg-omgruzxpnew4af-union.html]сайт omg omg omg omgruzxpnew4af union[/url]

[url=https://parfum-er.ru/alternativnye-megi.html]альтернативные меги[/url]

[url=https://shtat-media.ru/omg-onion-ssylki-zerkala.html]омг онион ссылки зеркала[/url]

[url=https://tehlix.ru/rabochie-ssylki-mega-onion.html]рабочие ссылки mega onion[/url]

Thank you for the good writeup. It in fact was a

amusement account it. Look advanced to far added agreeable from you!

However, how could we communicate? https://xn--E1ane2e.xn--82-6kc3btf8dtc.xn--p1ai/geraldesters

I was wondering if you ever thought of changing the structure of your

website? Its very well written; I love what youve got to say.

But maybe you could a little more in the way of content so

people could connect with it better. Youve got an awful lot of text for only having

1 or two images. Maybe you could space it out better? http://www.e-tracking-system.bookmarking.site/News/la-bouticaire-85/

all the time i used to read smaller content which as well clear their motive, and that is also

happening with this piece of writing which I am

reading here. https://baidubookmark.com/story16041829/monpetitpret

I’ve been surfing online greater than three hours as of

late, but I by no means discovered any attention-grabbing article like yours.

It is lovely price enough for me. In my opinion,

if all site owners and bloggers made good content material as you

probably did, the web can be much more helpful than ever before. http://god-999.com/board_ysKC49/2206074

Deneme, bonusları hakkında güncel bilgileri takip etmek için favori bahis forumum.,,

wonderful issues altogether, you simply won a brand new reader.

What could you recommend about your put up that you just made some days ago?

Any certain? http://turkish-chat.freehostia.com/index.php?a=stats&u=blondellsmalls7

When someone writes an post he/she retains the plan of a user in his/her mind that how a user can understand it.

Therefore that’s why this post is perfect. Thanks! https://Utahsyardsale.com/author/aizalfred12/

I love it when folks get together and share opinions. Great website,

stick with it! http://superstitionism.com/forum/profile.php?id=614567

Article writing is also a excitement, if you know afterward you can write if not it is

complicated to write. https://Nanasnichoir.com/community/profile/chasbarkley9259/

Bahis, konusunda güncel kalmak için bu forumu. herkes tavsiye ediyor.,,

I am extremely impressed with your writing talents as neatly as with the

format in your blog. Is that this a paid topic or

did you customize it your self? Anyway keep up the excellent high

quality writing, it is uncommon to see a great weblog like this one today.. https://Directmysocial.com/story624874/couvreur-paquette

nhà cái RG

In recent years, the landscape of digital entertainment and online gaming has expanded, with ‘nhà cái’ (betting houses or bookmakers) becoming a significant part. Among these, ‘nhà cái RG’ has emerged as a notable player. It’s essential to understand what these entities are and how they operate in the modern digital world.

A ‘nhà cái’ essentially refers to an organization or an online platform that offers betting services. These can range from sports betting to other forms of wagering. The growth of internet connectivity and mobile technology has made these services more accessible than ever before.

Among the myriad of options, ‘nhà cái RG’ has been mentioned frequently. It appears to be one of the numerous online betting platforms. The ‘RG’ could be an abbreviation or a part of the brand’s name. As with any online betting platform, it’s crucial for users to understand the terms, conditions, and the legalities involved in their country or region.

The phrase ‘RG nhà cái’ could be interpreted as emphasizing the specific brand ‘RG’ within the broader category of bookmakers. This kind of focus suggests a discussion or analysis specific to that brand, possibly about its services, user experience, or its standing in the market.

Finally, ‘Nhà cái Uy tín’ is a term that people often look for. ‘Uy tín’ translates to ‘reputable’ or ‘trustworthy.’ In the context of online betting, it’s a crucial aspect. Users typically seek platforms that are reliable, have transparent operations, and offer fair play. Trustworthiness also encompasses aspects like customer service, the security of transactions, and the protection of user data.

In conclusion, understanding the dynamics of ‘nhà cái,’ such as ‘nhà cái RG,’ and the importance of ‘Uy tín’ is vital for anyone interested in or participating in online betting. It’s a world that offers entertainment and opportunities but also requires a high level of awareness and responsibility.

Cool blog! Is your theme custom made or did you download it from somewhere?

A design like yours with a few simple tweeks would really make my blog jump

out. Please let me know where you got your design. Thank

you https://www.1usaclassifieds.com/author/deliaamerso/

Hello There. I discovered your blog the use

of msn. That is an extremely smartly written article. I will make sure to bookmark it and return to

read more of your useful information. Thanks for the post.

I’ll definitely return. http://www.hot-posters.com/comment/html/?91766.html

wonderful publish, very informative. I’m wondering why the other experts of this sector do

not understand this. You must continue your writing. I am sure, you have a huge readers’ base already! https://Directmysocial.com/story504174/lave-toutou

These are: Baratheon, Lannister, Stark and Targaryen – names that sequence fans might be all too accustomed to.

The Targaryen free spins feature gives you 18 free spins with a x2 multiplier –

an awesome alternative when you love free spins. Choose

Baratheon free spins for the possibility to win huge. It’s a bit like betting pink or black on roulette, and the percentages of you being successful

are 1:1. So, it is up to you whether you want to risk your payline win for a

50% likelihood you might increase it. One unique characteristic of the game of Thrones slot is the option gamers need to gamble every win for the chance to double

it. Some Apple customers have reported having bother with the soundtrack, after we tested it on the newest generation handsets the backing track got here by means of wonderful.

While you attend the site ensure that you’ve got your

booking reference ready to indicate to the security guard to prevent

delays to you and different clients. We advocate that households mustn’t need more than four slots within a 4-week interval and advise customers to make each go to count by saving waste in case you

have space until you will have a full load.

You’ve made some good points there. I looked on the internet to find out more about the issue and

found most people will go along with your views on this web site. https://Bookmarkbirth.com/story15587739/bonhomme-%C3%A0-lunettes

I’m amazed, I have to admit. Seldom do I encounter a blog that’s both equally educative and entertaining,

and let me tell you, you’ve hit the nail on the head.

The issue is something that too few people are speaking intelligently about.

Now i’m very happy that I stumbled across this during my hunt

for something relating to this. https://Portal.Virtueliving.org/profile_info.php?ID=92249

It’s appropriate time to make a few plans for the future and it’s time to be happy. I have learn this put up and if I may I wish to suggest you some fascinating issues or advice. Perhaps you could write next articles referring to this article. I want to read even more things approximately it!

Keep on writing, great job! https://sparxsocial.com/story5951046/bpc

In pay-per-click (PPC) mode (Edelman et al., 2007; Varian, 2007), the platform allocates slots and calculates cost according to each the press bid offered by the advertiser

and the user’s click through charge (CTR) on every advert.

Payment plans vary among the totally different companies.

The Hopper is a multi-tuner, satellite tv for pc receiver delivering excessive-definition programming and DVR providers.

However, during the ’60s, most other youngsters’s programming died

when animated series appeared. For example, when “30 Rock” received an Emmy for excellent comedy sequence on its first

try in 2007, NBC started to see its lengthy-term prospects.

They only did not necessarily see them on the scheduled date.

See extra photos of automotive devices. Memory is inexpensive these days, and extra RAM is sort of all the time higher.

Rather, they’ve slower processors, less RAM and storage capability that befits finances-priced machines.

Back then, ATM machines had been nonetheless a comparatively

new luxury in many international locations and the

foreign transaction fees for ATM withdrawals and bank card purchases had been by way of the roof.

Kuliah Terbaik

Deneme, bonusu arayanlar için önerim: bu forumdaki bilgi. dolu konuları kontrol edin.,.,

It’s going to be ending of mine day, however before ending I am reading this great paragraph to increase my experience. http://Megashop.work/index.php?page=user&action=pub_profile&id=77800

Today, I went to the beachfront with my kids. I found a sea shell and gave it to my 4 year old daughter and said “You can hear the ocean if you put this to your ear.” She put the shell to her

ear and screamed. There was a hermit crab inside and it pinched her ear.

She never wants to go back! LoL I know this is entirely off topic but I had to tell someone! http://luennemann.org/index.php?mod=users&action=view&id=393259

Thanks very nice blog! https://www.1usaclassifieds.com/author/krystalo01/

What’s up, its nice paragraph about media print, we all know media is a enormous source of facts. https://Followbookmarks.com/story16170836/ideesrange

c88

1. C88 Fun – Your Gateway to Boundless Entertainment!

More than a gaming platform, C88 Fun is an adventure beckoning to be explored. With its intuitive interface and an eclectic selection of games, C88 Fun caters to all tastes. From classic favorites to cutting-edge releases, C88 Fun ensures that every player finds their gaming haven.

2. JILI & Evo 100% Welcome Bonus – A Warm Welcome for Newcomers!

Embark on your gaming journey with a warm embrace from C88. New members are greeted with a 100% Welcome Bonus from JILI & Evo, doubling the excitement right from the start. This bonus acts as a catalyst for players to delve into the diverse array of games available on the platform.

3. C88 First Deposit Get 2X Bonus – Doubling the Excitement!

At C88, rewarding players generously is a principle. With the “First Deposit Get 2X Bonus” offer, players can revel in double the fun on their initial deposit. This promotion enriches the gaming experience, providing more avenues to win big across various games.

4. 20 Spin Times = Get Big Bonus (8,888P) – Spin Your Way to Greatness!

Spin your way to substantial bonuses with the “20 Spin Times” promotion. Accumulate spins and stand a chance to win an impressive bonus of 8,888P. This promotion adds an extra layer of excitement to the gameplay, combining luck and strategy for maximum enjoyment.

5. Daily Check-in = Turnover 5X?! – Daily Rewards Await!

Consistency is paramount at C88. By simply logging in daily, players not only bask in the thrill of gaming but also stand a chance to multiply their turnovers by 5X. Daily check-ins bring additional perks, making every day a rewarding experience for dedicated players.

6. 7 Day Deposit 300 = Get 1,500P – Unlock Deposit Rewards!

For those craving opportunities, the “7 Day Deposit” promotion is a game-changer. Deposit 300 and receive a generous reward of 1,500P. This promotion encourages players to explore the platform further and maximize their gaming potential.

7. Invite 100 Users = Get 10,000 PESO – Share the Excitement!

C88 believes in the strength of community. Invite friends and fellow gamers to join the excitement, and for every 100 users, receive an incredible reward of 10,000 PESO. Sharing the joy of gaming has never been more rewarding.

8. C88 New Member Get 100% First Deposit Bonus – Exclusive Benefits!

New members are in for a treat with an exclusive 100% First Deposit Bonus. C88 ensures that everyone kicks off their gaming journey with a boost, setting the stage for an exhilarating experience filled with opportunities to win.

9. All Pass Get C88 Extra Big Bonus 1000 PESO – Unlock Unlimited Rewards!

For avid players exploring every nook and cranny of C88, the “All Pass Get C88 Extra Big Bonus” offers an additional 1000 PESO. This promotion rewards those who embrace the full spectrum of games and features available on the platform.

Eager to dive into the excitement? Visit C88 now and unlock a world of gaming like never before. Don’t miss out on the excitement, bonuses, and wins that await you at C88. Join the community today and let the games begin! #c88 #c88login #c88bet #c88bonus #c88win

Bahis, konusunda güncel kalmak için bu forumu. herkes tavsiye ediyor!

Hi, i think that i saw you visited my website thus i came to “return the favor”.I am attempting to

find things to enhance my web site!I suppose its ok to use a few of your ideas!! https://pipewiki.org/app/index.php/User:ValentinaDruitt

Bu bahis, forumu, deneme bonusları konusunda. gerçekten uzman bir topluluk barındırıyor!

Das bisschen Erfahrung reicht weit, und diese erfahrenen XXX-Stars werden alles tun. Hier finden Sie einige der größten Namen der Erotikbranche und einige sexy Amateur-POV-Rollenspielvideos.

Wählen Sie einfach dies gewünschte Video aus den angezeigten Miniaturansichten aus und Sie

landen auf der individuellen Videowiedergabeseite mit allen Ansichts- und Navigationsoptionen, die Selbige benötigen. Sie können Videos in der Bereich Stiefmutter-Sex auf verschiedene nützliche Arten filtern – neue Videos, beliebte Videos usw.

Sie bringen das Erlebnis sogar anpassen, indem Sie die Anzahl der Quellen begrenzen. Dies ist der beste Weg, um

kostenlose Stiefmutter-Pornos an einem Ort zu genießen. Schau oft vorbei, bekanntlich es gibt immer neue heiße Mütter zu genießen.

Fußballmütter, sexy Business-MILFs, Trophäenfrauen mit

großen Titten und mehr sind alle hier. Sieh zu, wie diese XXX-Stars einen großen Pornoschwanz von sexy Hengsten und Amateuren gleichermaßen nehmen. Jeder Clip eröffnet eine neue Welt voller Möglichkeiten und Löcher!

Es gibt auch MILF-, Stiefsohn- und Puma-Pornokategorien mit großen Titten. Wirst du diesen Stiefmüttern helfen, sich wie zu Hause zu fühlen? Mach deinen Schwanz nass, bevor du deine Hausarbeiten erledigst, und setze ein Lesezeichen auf die Seite, wenn du

zurück bist, um mehr zu erfahren. Ändere es und hol dir die sexy Inhalte für Erwachsene, die du

wirklich willst, so sehr wie du es willst.

Un peu d’expérience va un long chemin, mais aussi ces stars XXX

expérimentées feront tout. Là vous pouvez trouver certains des plus plus grands noms de l’industrie pour adultes, ainsi que des vidéos de

jeu de rôle POV amateur sexy. Sélectionnez simplement la vidéo que vous souhaitez dans les vignettes affichées mais aussi vous arriverez sur

la page de lecture vidéo individuelle avec toutes les options d’affichage et de navigation dont

vous aurez la nécessité. Vous pouvez filtrer les vidéos de cette

catégorie Sexe de la belle – vieille de différentes manières utiles-nouvelles vidéos, vidéos célèbres, etc.

Vous pouvez même personnaliser l’expérience en limitant le nombre de sources.

C’est une meilleure façon de profiter du porno gratis de belle-mère,

le tout au même endroit. Revenez souvent, car il

y a toujours de nouvelles mamans chaudes à apprécier.

Des mamans footballeuses, des MILF d’affaires sexy, des épouses trophées aux gros seins et

à vocation plus encore sont toutes là. Regardez ces chance

XXX prendre une grosse bite porno d’étalons sexy et d’amateurs.

Chaque clip ouvre un nouveau monde de possibilités et

de trous! Il y an aussi des catégories Porno MILF, Beau-Fils et Cougar aux

gros seins. Aiderez-vous ces belles-mères à se sentir tel

que chez elles? Mouillez votre bite avant du faire vos tâches ménagères et ajoutez une page à vos favoris lorsque vous reviendrez pour

en savoir plus. Changez – un et obtenez le contenu sexy pour précoces que vous voulez vraiment,

comme vous un souhaitez.

Un po ‘ di esperienza va un lungo cammino, e questi esperti XXX stelle farà tutto.

Qui puoi trovare alcuni dei più grandi nomi dell’industria

per adulti, così come possiamo dire che alcuni video di ruolo POV amatoriale sexy.

Basta selezionare il video desiderato dalle miniature visualizzate e atterrerai sulla pagina di riproduzione video individuale con tutte le opzioni di visualizzazione e

navigazione di cui avrai bisogno. Puoi filtrare i video nella categoria Sesso matrigna in una serie di modi utili:

nuovi video, video popolari, ecc. È anche possibile personalizzare l’esperienza limitando il numero successo fonti.

Questo è il modo migliore con lo scopo di godersi il porno

matrigna gratuito, tutto in un unico posto. Controlla spesso, perché ci

sono sempre nuove mamme calde da godere. Soccer Moms, sexy business MILFs, big tit

trofeo mogli e più sono tutti qui. Guarda queste stelle XXX prendere

un grosso cazzo porno da borchie sexy e dilettanti. Ogni clip apre un nuovo mondo

vittoria possibilità e buchi! C’è anche Big Tit MILF, figliastro, e Cougar categorie porno.

Aiuterai queste matrigne a sentirsi a casa? Ottenere il vostro cazzo bagnato prima di fare le faccende, e segnalibro la pagina con lo scopo di quando sei

tornato per più. Cambiare costruiti in su e

ottenere il contenuto per adulti sexy si vuole veramente, il modo in cui si desidera.

Een beetje ervaring gaat een lange weg, en deze ervaren XXX sterren zullen het allemaal doen. Hier

vindt u enkele van de grootste namen in de volwassen industrie, evenals enkele sexy amateur POV rollenspel video ‘

s. Selecteer gewoon de video die u wenst uit de weergegeven miniaturen en u belandt op

de individuele videoweergavepagina met alle weergave-en navigatieopties die u nodig hebt.

Je kunt video ‘s in de categorie stiefmoeder op verschillende

nuttige manieren filteren – nieuwe video’ s, populaire video ‘ s, enz.

Je kunt de ervaring zelfs aanpassen door het aantal

bronnen te beperken. Dit is de beste manier om te genieten van gratis Stiefmoeder porno,

allemaal op één plek. Kom vaak terug, want er zijn altijd

nieuwe hete moeders om van te genieten. Voetbal moeders, sexy zakelijke MILFs, grote tit trofee vrouwen en meer zijn allemaal hier.

Bekijk deze XXX sterren nemen een aantal grote porno dick van sexy studs

en amateurs gelijk. Elke clip opent een nieuwe wereld van mogelijkheden en gaten! Er zijn ook

grote Tit MILF, stiefzoon en Cougar porno categorieën. Help jij deze stiefmoeders

zich thuis te voelen? Maak je pik nat voordat je je klusjes doet, en bladwijzer de pagina voor wanneer je

terug bent voor meer. Verander het en krijg de sexy inhoud

voor volwassenen die je echt wilt, de manier waarop je het wilt.

Un poco de experiencia ayuda mucho, y estas experimentadas estrellas XXX lo harán todo.

Aquí puedes encontrar algunos de los nombres más importantes de la

industria para adultos, así como algunos videos sexys de juegos

de rol POV amateur. Simplemente seleccione el video que desee de las miniaturas que se muestran y accederá a la

página de reproducción de video individual con todas las opciones de visualización y navegación que necesitará.

Puede filtrar videos en la categoría de sexo Madrastra de varias maneras útiles: videos nuevos, videos populares, etc.

Incluso puede personalizar la experiencia limitando el número de fuentes.

Esta es la mejor manera de disfrutar del porno gratuito de Madrastras, todo en un solo lugar.

Vuelva a consultar con frecuencia, porque siempre hay nuevas mamás

calientes para disfrutar. Mamás de fútbol, MILFs sexys de negocios, esposas trofeo de tetas grandes

y más están aquí. Mira a estas estrellas XXX recibir

una gran polla porno de sementales sexys y aficionados por igual.

¡Cada clip abre un nuevo mundo de posibilidades

y agujeros! También hay categorías porno de MILF de Tetas Grandes, Hijastro y Puma.

¿Ayudarás a estas madrastras a sentirse como en casa?

Moje su polla antes de hacer sus tareas domésticas y marque la página para cuando regrese por

más. Cámbialo y obtén el contenido sexy para adultos que realmente deseas, de la manera que lo deseas.

MOTOLADY предлагают услуги аренды и проката мотоциклов и скутеров в Хургаде, Эль Гуне и Сахл Хашиш. MOTOLADY – одна из самых популярных компаний по прокату мотоциклов и скутеров. Они предлагают большой выбор транспортных средств по разумным ценам. MOTOLADY компания, специализирующаяся на [url=https://t.me/detivetrachat]Прокат скутера в Эльгуне[/url] и Эль Гуне. Они предлагают услуги доставки транспорта в любое удобное для вас место. У нас в наличии различные модели транспортных средств по доступным ценам. Перед арендой транспорта обязательно ознакомьтесь с правилами и требованиями компании, также проверьте наличие страховки и необходимые документы для аренды.

sildigra medicine

You really make it seem so easy with your presentation however I

to find this topic to be really something which I believe I would never understand.

It seems too complicated and very wide for me. I am taking

a look ahead to your next post, I’ll attempt to get the cling of it! http://www.die-seite.com/index.php?a=stats&u=tomasisbell885

I’ve been exploring for a bit for any high quality articles or weblog posts

in this sort of area . Exploring in Yahoo I eventually

stumbled upon this site. Studying this information So i am happy to convey that I have an incredibly just right uncanny feeling I found out exactly

what I needed. I such a lot without a doubt will make sure to

don?t disregard this site and provides it a look regularly. https://bookmarketmaven.com/story16297245/rocket-pro-training

I have been exploring for a little bit for any high-quality articles or weblog posts on this

sort of area . Exploring in Yahoo I eventually stumbled upon this web

site. Reading this info So i’m satisfied to show that I’ve a very just right

uncanny feeling I found out just what I needed.

I most undoubtedly will make certain to don?t forget this site and give it a glance on a relentless basis. https://Illinoisbay.com/user/profile/6676818

Очень интересная исследовательская работа! Статья содержит актуальные факты, аргументированные доказательствами. Это отличный источник информации для всех, кто хочет поглубже изучить данную тему.

1. C88 Fun – Infinite Entertainment Beckons!

C88 Fun is not just a gaming platform; it’s a gateway to limitless entertainment. Featuring an intuitive interface and an eclectic game selection, C88 Fun caters to every gaming preference. From timeless classics to cutting-edge releases, C88 Fun ensures every player discovers their personal gaming haven.

2. JILI & Evo 100% Welcome Bonus – A Grand Welcome Awaits!

Embark on your gaming journey with a grand welcome from C88. New members are greeted with a 100% Welcome Bonus from JILI & Evo, doubling the thrill from the get-go. This bonus acts as a springboard for players to explore the diverse array of games available on the platform.

3. C88 First Deposit Get 2X Bonus – Double the Excitement!

Generosity is a cornerstone at C88. With the “First Deposit Get 2X Bonus” offer, players revel in double the fun on their initial deposit. This promotion enhances the gaming experience, providing more avenues to win big across various games.

4. 20 Spin Times = Get Big Bonus (8,888P) – Spin Your Way to Glory!

Spin your way to substantial bonuses with the “20 Spin Times” promotion. Accumulate spins and stand a chance to win an impressive bonus of 8,888P. This promotion adds an extra layer of excitement to the gameplay, combining luck and strategy for maximum enjoyment.

5. Daily Check-in = Turnover 5X?! – Daily Rewards Await!

Consistency reigns supreme at C88. By simply logging in daily, players not only savor the thrill of gaming but also stand a chance to multiply their turnovers by 5X. Daily check-ins bring additional perks, making every day a rewarding experience for dedicated players.

6. 7 Day Deposit 300 = Get 1,500P – Unlock Deposit Rewards!

For those hungry for opportunities, the “7 Day Deposit” promotion is a game-changer. Deposit 300 and receive a generous reward of 1,500P. This promotion encourages players to explore the platform further and maximize their gaming potential.

7. Invite 100 Users = Get 10,000 PESO – Spread the Joy!

C88 believes in the strength of community. Invite friends and fellow gamers to join the excitement, and for every 100 users, receive an incredible reward of 10,000 PESO. Sharing the joy of gaming has never been more rewarding.

8. C88 New Member Get 100% First Deposit Bonus – Exclusive Benefits!

New members are in for a treat with an exclusive 100% First Deposit Bonus. C88 ensures that everyone kicks off their gaming journey with a boost, setting the stage for an exhilarating experience filled with opportunities to win.

9. All Pass Get C88 Extra Big Bonus 1000 PESO – Unlock Unlimited Rewards!

For avid players exploring every nook and cranny of C88, the “All Pass Get C88 Extra Big Bonus” offers an additional 1000 PESO. This promotion rewards those who embrace the full spectrum of games and features available on the platform.

Ready to immerse yourself in the excitement? Visit C88 now and unlock a world of gaming like never before. Don’t miss out on the excitement, bonuses, and wins that await you at C88. Join the community today, and let the games begin! #c88 #c88login #c88bet #c88bonus #c88win

I have been surfing on-line greater than three hours

today, yet I never found any fascinating article like yours.

It’s lovely worth enough for me. In my opinion, if all site owners and bloggers made just right content as you did,

the net can be much more helpful than ever before. https://King.az/user/LorrineThorson3/

whoah this blog is wonderful i like reading your posts.

Keep up the good work! You know, a lot of persons are searching around for this information, you

could help them greatly. https://zvukiknig.cc/user/Earlene5887/

methotrexate 2mg

Bahis dünyasındaki güncel gelişmeleri takip etmek için favori forumum burası..

Prestito 1 mila euro

Great goods from you, man. I’ve understand your stuff previous to and you’re just extremely magnificent.

I really like what you have acquired here, certainly like what you’re saying

and the way in which you say it. You make it entertaining

and you still care for to keep it wise. I can’t wait to read far more from you.

This is really a terrific site.

buy actos 10 mg online

When I originally commented I clicked the “Notify me when new comments are added” checkbox and

now each time a comment is added I get several

emails with the same comment. Is there any way you can remove people from that service?

Thanks! https://Bbarlock.com/index.php/Tuyaux_De_Plomberie_En_D%C3%83_coration_:_L_Alliance_De_L_Esth%C3%83_tique_Et_D_une_Fonctionnalit%C3%83

I am glad to be a visitor of this perfect blog !, appreciate it for this rare info!

A neighbor of mine encouraged me to take a look at your blog site couple weeks ago, given that we both love similar stuff and I will need to say I am quite impressed.

Great resources and tips for families here.

Hello. Great job. I did not expect this on a Wednesday. This is a great story. Thanks!

Я прочитал эту статью с огромным интересом! Автор умело объединил факты, статистику и персональные истории, что делает ее настоящей находкой. Я получил много новых знаний и вдохновения. Браво!

In essence, it replaces the looks of an object with a more

detailed image as you move nearer to the article in the game.

Fans of Bungie’s “Halo” sport sequence can buy the “Halo 3” restricted

edition Xbox 360, which is available in “Spartan inexperienced and gold” and features a matching controller.

And regardless of being what CNet calls a “minimalist device,” the

Polaroid Tablet nonetheless has some fairly nifty hardware options you’d count on from a more expensive pill by Samsung or Asus, and it comes with Google’s new, characteristic-wealthy Android Ice Cream Sandwich operating system.

When Just Dance III comes out in late 2011, it should

also be released for Xbox’s Kinect along with the Wii

system, which means dancers will not even need to hold a remote to shake their groove thing.

TVii might show to be an especially highly effective service — the GamePad’s built-in display

screen and IR blaster make it a doubtlessly perfect common distant — but the Wii U’s launch has shown Nintendo struggling with the

demands of designing an HD console. Nintendo

worked with wireless firm Broadcom to develop a WiFi know-how that works from up to 26 toes (7.9

meters) away and delivers extraordinarily low-latency video.

[url=https://ledger-live-desktop-app.org/]Ledger Live[/url] – Bitcoin Wallet, Ledger Live App

whoah this weblog is great i really like studying your articles. Stay up the great work! You already know, lots of persons are looking round for this information, you can aid them greatly.

Very Interesting Information! Thank You For Thi Information!

Our community leaders need to read this, and look at developing some of your recommendations.

This is a great tip especially to those new to the blogosphere.

Short but very precise information… Many

thanks for sharing this one. A must read article! https://Toplistar.com/story17598705/goutti%C3%A8res-aluminium-jb

Amazing content on your website.

Heya are using WordPress for your site platform? I’m new

to the blog world but I’m trying to get started and create my

own. Do you need any coding knowledge to make your own blog?

Any help would be really appreciated! https://bookmarksbay.com/story16099275/spasantelenenuphar

I wanted to thank you for this fantastic read!! I

certainly loved every bit of it. I’ve got you book-marked to look at new things you post… https://xn--e1ane2e.xn--82-6Kc3btf8dtc.xn--p1ai/nanackley765

Good post. I learn something new and challenging on blogs I stumbleupon every day.

It’s always useful to read content from other authors and use

a little something from other sites. https://Kingslists.com/story16939409/pied-confort

Wow, amazing blog layout! How long have you been blogging for? you made blogging look easy. The overall look of your site is great, as well as the content!

I Am Going To have to come back again when my course load lets up – however I am taking your Rss feed so i can go through your site offline. Thanks.

Hi there, i read your blog from time to time and i own a similar one and i was just wondering if you

get a lot of spam responses? If so how do you protect against it, any plugin or anything you can advise?

I get so much lately it’s driving me crazy so any support